¿Por qué estoy convencido de que el apagón en Venezuela sí fue causado por un ataque cibernético, a pesar de que no se han presentado evidencias? (17 de marzo de 2019)

Por Luiggino Bracci Roa - @lubrio

El pasado 7 de marzo de 2019 a las 4:54 de la tarde, se inició el peor incidente eléctrico que haya sucedido en la historia de Venezuela, cuando la central hidroeléctrica de Guri, la más grande del país, presentó una serie de fallas masivas que provocaron que más del 80 por ciento del país se quedara sin servicio por entre 36 y 80 horas, o más en algunos casos.

El gobierno del Presidente Nicolás Maduro ha explicado que el cerebro informático de la central hidroeléctrica del Guri (Sistema ARDAS) y el cerebro del sistema de distribución de Corpoelec, la empresa estatal de energía eléctrica del país, fueron víctimas de ataques cibernéticos que imposibilitaron por muchas horas que el sistema continuara funcionando. Igualmente, líneas de transmisión de gran importancia habrían sido atacadas, haciendo que la restauración del servicio tuviera que reiniciarse.

Aunque se han presentado indicios circunstanciales, hasta el momento no se ha presentado información técnica sobre cómo ocurrió el ataque, ni se han presentado evidencias o trazas dejadas por los perpetradores del hecho. Las razones son obvias: el ataque apenas finalizó hace unos días, y muy probablemente se quiere evitar dar información a los perpetradores, que permita que éstos puedan reanudar los ataques o borrar información que pueda identificarlos.

Esto, por supuesto, ha causado que sectores nacionales e internacionales rechacen que la falla haya sido provocada por un ataque externo. Lo atribuyen, más bien, a falta de mantenimiento, incompetencia, corrupción y errores del gobierno, aunque ellos tampoco ofrecen mayores evidencias sobre sus afirmaciones.

Y, en realidad, yo no los culpo. Desde 1991 soy un apasionado de la informática y la programación, en 1997 me gradué como técnico en informática y en 2006 egresé de la Universidad Central de Venezuela como licenciado en Computación.

En mi vida profesional, he visto muchas veces a personas que recurren a los técnicos pidiendo ayuda, diciendo que su computador no funciona porque "me hackearon" o "tiene un virus". Cuando los técnicos se sientan a examinarlo, encuentra que la causa del problema, las mayorías de las ocasiones, están relacionadas con errores del propio usuario, aplicaciones mal instaladas o algún problema en el hardware del equipo, incluyendo bolitas del ratón que están sucias o teclados con las teclas pegadas porque están llenos de restos de comida. Con esto no estoy diciendo que los sabotajes no existan, sino que muchas veces hay otras explicaciones, por lo que personal multidisciplinario especializado debe ser quien determine las causas.

Por eso es que los técnicos tienden a ser muy escépticos cuando fallas como las vividas el 7 de marzo en Venezuela se atribuyen a ciberataques, y no se presentan evidencias técnicas. Son instalaciones críticas, que están físicamente desconectadas de Internet y tienen protecciones de gran calibre. No es lo mismo que hackear un sitio web, que por estar conectado las 24 horas, puede ser víctima de muchos tipos de ataques en cualquier momento.

Aún así, yo les digo algo: yo sí creo que lo vivido el 7-M fue un ciberataque, y tengo muchas razones para pensarlo así. Si bien yo no manejo información técnica ni evidencias directas sobre las causas del incidente, y aún cuando yo no soy ingeniero eléctrico, sí existen una serie de argumentos circunstanciales que me hacen pensar que el incidente del 7 de marzo sí fue provocado. Quiero sintentizarlas en este escrito, y me encantaría conocer sus opiniones al respecto, las cuales pueden dejar como comentarios en este artículo, o pueden escribir a mi cuenta Twitter @lubrio o mi muro de Facebook.

El contexto: La falla eléctrica se produce en medio de un intento de deponer a MaduroDesde el pasado mes de enero, el gobierno de Venezuela está siendo víctima de un ataque frontal y nada disimulado de la administración Trump para deponerlo. Es público, notorio y comunicacional. Todo el planeta habla de ello.

Desde ese mes, Venezuela está llena de cientos de periodistas y corresponsales de medios internacionales que esperan un "desenlace" de un momento a otro.

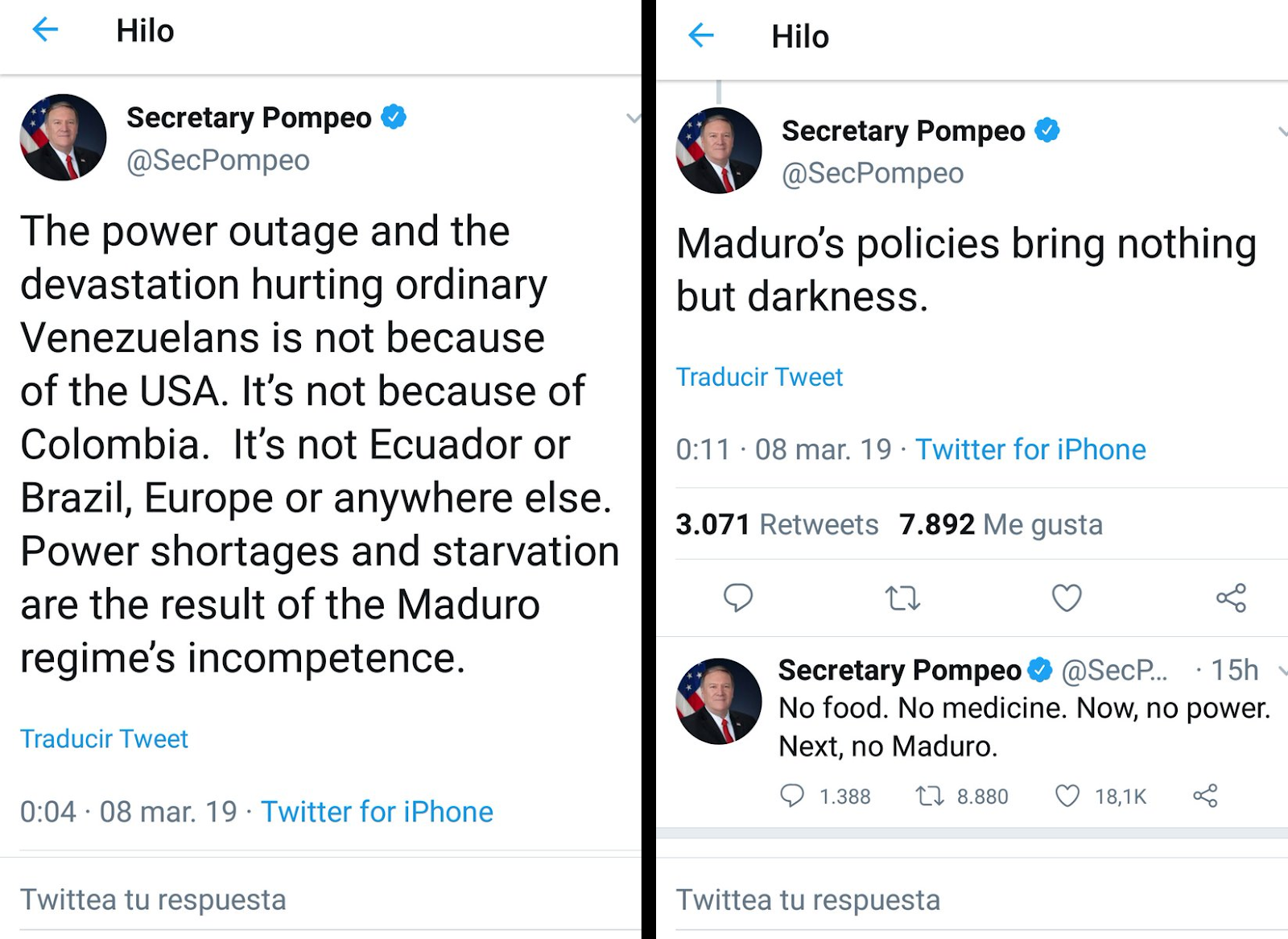

El presidente estadounidense incluso ha dicho públicamente que no descarta una intervención militar contra Venezuela, y que "todas las opciones están sobre la mesa", incluyendo diferentes formas de intervención. Los principales voceros del gobierno estadounidense (desde Elliott Abrams, enviado del gobierno estadounidense para Venezuela, pasando por el secretario de estado Mike Pompeo, el vicepresidente estadounidense Mike Pence y el propio presidente Donald Trump) se han encargado de emitir declaraciones prácticamente a diario amenazando al presidente venezolano Nicolás Maduro, a su gobierno, a los jefes militares y a los ciudadanos comunes que lo apoyan.

Estas amenazas recrudecieron el 23 de enero, cuando un diputado de la oposición venezolana, Juan Guaidó, se autoproclamó "presidente interino" de Venezuela, lo cual no hubiera pasado de ser una anécdota ridícula y curiosa, si no fuera porque a los pocos minutos él fue reconocido por el gobierno estadounidense como tal.

Desde entonces, Guaidó ha convocado a marchas, manifestaciones, ha logrado que entre 30 y 50 gobiernos lo reconozcan como "presidente encargado", ha logrado que se incrementen las sanciones económicas contra Venezuela, y ha hecho esfuerzos para que el país sea declarado en "crisis humanitaria", con el fin de justificar el ingreso de supuesta "ayuda humanitaria" acompañada de tropas militares lo que el gobierno de Venezuela ha denunciado como el inicio de una intervención extranjera. No descarta Guaidó aprobar un decreto "autorizando" dicha intervención militar contra el país que supuestamente preside.

No sólo Guaidó, sino los principales voceros del gobierno estadounidense incluyendo al mismísimo Trump, se han encargado de increpar y amenazar casi a diario a los militares venezolanos, exigiéndoles rebelarse contra Maduro, dejar de cumplir sus órdenes y unirse a su supuesto gobierno.

Es decir, le solicitan en público a los militares ejecutar un golpe de Estado.

No sé si en otros países es normal que un político le solicite a sus militares deponer al presidente actual, pero en Venezuela sí.

Guaidó ha dado ultimatums prácticamente todas las semanas, diciendo que militares de alto rango están a punto de pronunciarse contra de Maduro, lo que preocupa mucho a una parte de la población por las consecuencias que pueden haber tras un golpe de Estado dado por militares. Vivimos en Latinoamérica, continente cuyos pueblos han tenido que lidiar y soportar a dictadores militares como Pinochet, Videla, Stroessner o Somoza, muchos de ellos apoyados por Estados Unidos, y lo último que deseamos es que se repitan experiencias como esas.

Afortunadamente, las profecías de Guaidó no se han cumplido y al final no ocurre nada. El 30 de enero, el 2 de febrero, el 12 de febrero o el 4 de marzo de 2019 fueron algunos de los días que se esperaban grandes acontecimientos predichos por Guaidó, que finalmente nunca ocurrieron.

El más grave de los incidentes ocurrió el 23 de febrero pasado, cuando camiones con supuesta ayuda enviada por USAID (agencia del gobierno estadounidense) intentaron ingresar por la fuerza en pasos fronterizos desde Colombia a Venezuela, a pesar de que este país había cerrado sus fronteras. Los camiones estaban acompañado de grupos de choque presentados como "manifestantes pacíficos" para intentar legitimar y presentar el ingreso como un "logro de la sociedad civil".

Pero estos manifestantes, con piedras y bombas molotov, intentaron retirar a los efectivos que cuidaban el lado venezolano de la frontera para que los camiones entraran por la fuerza. La refriega dejó numerosos heridos ese día y causó que dos de los camiones se incendiaran, generando falsas acusaciones de que Maduro había ordenado quemarlos.

Muchos veíamos los acontecimientos en televisión y nos preguntábamos qué pasaría si, en la frontera entre México y Estados Unidos, alguien tomara cuatro camiones y decidiera hacerlos pasar por la fuerza desde el lado mexicano hacia el estadounidense, sin permiso de las autoridades de este país. ¿No los aniquilarían sus fuerzas de seguridad a plomo limpio? ¿Por qué todos justificarían que Estados Unidos defienda así su soberanía, pero Venezuela no puede defender la suya?

El gobierno de Venezuela insiste en que no necesitan que ingresen 4 camiones con supuesta "ayuda humanitaria" a nuestro país (es poco lo que podrán ayudar a 30 millones de personas, sin mencionar las intenciones ocultas). Lo que necesitan es que cesen las sanciones y el bloqueo de miles de millones de dólares que el Estado venezolano mantiene en bancos de Estados Unidos y Europa, para permitirle adquirir alimentos y medicinas, como se ha hecho regularmente.

El apagón convenienteLuego del 23 de febrero, parecía que el arsenal político de acciones de Guaidó contra Maduro se había agotado. Al político opositor no le quedaba otra cosa sino convocar manifestaciones pacíficas, que sólo servían para generar una foto para los medios. Voceros de Estados Unidos habían declarado que, por los momentos, no había intenciones de realizar una intervención militar. Los seguidores de Guaidó estaban frustrados y la asistencia a sus marchas comenzaba a declinar. El país se recuperaba lentamente e incluso los indicadores económicos comenzaban a mejorar un poco.

En ese momento en el que todos los partidarios de Guaidó se preguntaban qué más podía hacerse para derrocar a Maduro, llega el jueves 7 de marzo. Ese día, a las 4:54 de la tarde, en plena hora pico, ocurre el más grande y prolongado apagón del que tenga registro la historia venezolana, que inmediatamente afectó a otros servicios públicos como el transporte y el agua potable.

El apagón afectó a los habitantes de 20 de los 23 estados del país, y se dice que dejó sin luz al 80% de la población venezolana, es decir, unos 24 millones de personas.

No podemos dejar a un lado la discusión sobre los servicios públicos en Venezuela, sus problemas de mantenimiento, de personal y salariales, pero ¿no es al menos muy casual y conveniente que este grave apagón haya ocurrido justamente en el momento en el que más se le necesitaba, de forma tal que haya afectado a tanta gente de una forma tan grave?

Por supuesto que esto no es más sino lo que los abogados llamarían una prueba circunstancial, un indicio, algo indirecto. Pero es que uno en Venezuela ya se acostumbró a no creer en las casualidades cuando un problema como este ocurre de forma tan conveniente.

¿Tiene Estados Unidos la capacidad de realizar estos ataques cibernéticos contra servicios públicos? ¿Tiene los motivos? ¿Los ha hecho en el pasado?Por un lado, sabemos que Estados Unidos es el movilizador principal de acciones para deponer al gobierno de Venezuela. Su propio Presidente no se cansa de repetir que "todas las opciones están sobre la mesa" con el fin de lograr la salida de Nicolás Maduro.

Cuando él usa esa frase, a todos nos viene a la mente la opción de una invasión militar, pero este tipo de acciones involucran el movilizar tropas de soldados estadounidenses jóvenes a luchar en países que no conocen, por razones que no les importan. No es lo mismo un soldado que es movilizado a otro país a pelear para que transnacionales se apoderen de su petróleo, a un soldado que lucha contra invasores para proteger a su familia.

Este tipo de incursiones genera fuertes protestas internas por parte de los propios estadounidenses y restan popularidad al gobierno de turno, quitándole posibilidades de reelegirse. Por ello es que mandatarios como Barack Obama prefirieron intervenir Libia con bombardeos, uso de misiles y financiando a mercenarios, "rebeldes" y paramilitares, antes que hacer una incursión directa con sus soldados, como se hizo en Irak o Afganistán.

Por ende, cuando se dice que "todas las opciones están sobre la mesa", esto involucra también a opciones no necesariamente de invasión.

Hoy día se habla mucho de las guerras de baja intensidad, que consisten en atacar a un país enemigo no de forma militar y directa, sino realizando acciones que no puedan atribuirse al gobierno atacante, pero que causen descontento en la población del país atacado y hagan que ésta termine deponiendo a su propio gobierno. Estas operaciones tienen como ventaja que sólo pueden probarse décadas después de ejecutadas, cuando ya a nadie le importa. Hoy todos saben de la participación del gobierno estadounidense en el derrocamiento de Salvador Allende, con abundantes pruebas, pero en su momento no había forma de probarlo (aunque sí de inferirlo) y a muy pocas personas le importó. Decenas de casos similares en Latinoamérica han ocurrido a lo largo del siglo XX, y sólo han quedado como anécdotas para la Historia.

¿La generación de un "gran apagón nacional" que pueda atribuirse a incompetencia gubernamental venezolana forma parte de las "opciones que están sobre la mesa" de Donald Trump? Un apagón eléctrico nacional que pueda tardar días o semanas en solucionarse, es una "excelente" forma (para ellos) de generar descontento en la población, con el fin de causar pánico, zozobra, caos y que sea la misma población la que termine deponiendo a sus mandatarios, o por lo menos que cause un nivel de desastre tal, que se justifique el ingreso de "tropas multinacionales" en el país para "restituir el orden" y "llevar ayuda".

Los apagones eléctricos también causan que no haya agua potable al afectar las estaciones de bombeo, afectan el transporte público (servicios como el Metro y similares) y la producción, conservación y almacenamiento de alimentos. Afectan las telecomunicaciones, telefonía e Internet e impiden que las personas puedan comunicarse con sus familiares y amigos. Afectan los hospitales y centros de salud, pudiendo causar víctimas fatales en quirófanos y salas de terapia intensiva.

Ahora bien, estamos claros que acusar a un país de causar apagones para derrocar un gobierno enemigo es una acusación muy grave, pesada y que tiene que probarse. De hecho, son varias las preguntas que alguien puede hacernos al respecto.

- ¿Tiene Estados Unidos la capacidad de hacer estos ataques?

- ¿Los ha hecho en el pasado?

Bien, veamos:

- Estados Unidos es el país que cuenta con sendas agencias, como la CIA (Agencia Central de Inteligencia) y la NSA (Agencia de Seguridad Nacional), con quienes realizan operaciones de vigilancia masiva y sabotaje contra todos aquellos gobiernos y países que afecten sus intereses. No hace falta recordar todas las revelaciones que hizo Edward Snowden al respecto.

- Desde 2009, Estados Unidos posee una rama de su Ejército dedicada a la ciberguerra, es decir, a realizar ataques informáticos o cibernéticos y a protegerse de los mismos. Se trata del USCYBERCOM, Comando Cibernético o Cibercomando, su sitio web es www.cybercom.mil y su comandante actual es el general Paul M. Nakasone, quien también es el director de la NSA. Su misión es la protección directa de sistemas informáticos estadounidenses, pero también la ejecución de ataques cibernéticos para proteger los intereses de los Estados Unidos. Su sede está en Fort Meade, Maryland, donde también está la NSA.

Ahora bien, ¿ha utilizado Estados Unidos sus agencias para hacer ciberataques en países que consideran sus enemigos? Luego de décadas de Guerra Fría y confrontación silenciosa entre Estados Unidos y sus rivales, sería increíble que esto no hubiera ocurrido antes.

Precedentes: Sabotaje a un gasoducto soviético en 1982De hecho, el libro At the Abyss: An Insider's History of the Cold War escrito por Thomas C. Reed, afirma que espías estadounidenses sabotearon un gasoducto transiberiano entre 1981 y 1982, creando una empresa fachada canadiense para vender tecnología de automatización para dicho gasoducto. Los funcionarios habrían vendido chips y componentes electrónicos alterados que modificaron "la velocidad de la bomba y la configuración de las válvulas para producir presiones más allá de las aceptables para las uniones y las soldaduras de la tubería", escribió Reed dos décadas después.

"El resultado fue la explosión más monumental jamás vista desde el espacio", en un incidente ocurrido en octubre o noviembre de 1982. La misma, por fortuna, no produjo víctimas fatales. El relato no ha sido confirmado ni por autoridades estadounidenses ni rusas, que alegan que el incidente fue una explosión de gas natural causada por problemas en la construcción.

El virus Stuxnet, el primer ciberataque preparado por un Estado-NaciónBien. Gracias a The Washington Post y otros medios estadounidenses, hoy sabemos que el gobierno de George W. Bush inició en 2006 la operación "Juegos Olímpicos", un programa secreto para sabotear el programa nuclear de Irán, que, según ellos, buscaba generar una bomba atómica.

El concepto del ataque cibernético fue planteado por el general estadounidense James E. Cartwright, quien era en ese momento el jefe del Comando Estratégico de ese país, con el apoyo del director de la NSA Keith Alexander, quien tenía el personal con los conocimientos para desarrollar la idea.

Así, la operación "Juegos Olímpicos" se convirtió en un esfuerzo colaborativo entre la NSA, la CIA y el gobierno de Israel, uno de los principales interesados en sabotear a Irán.

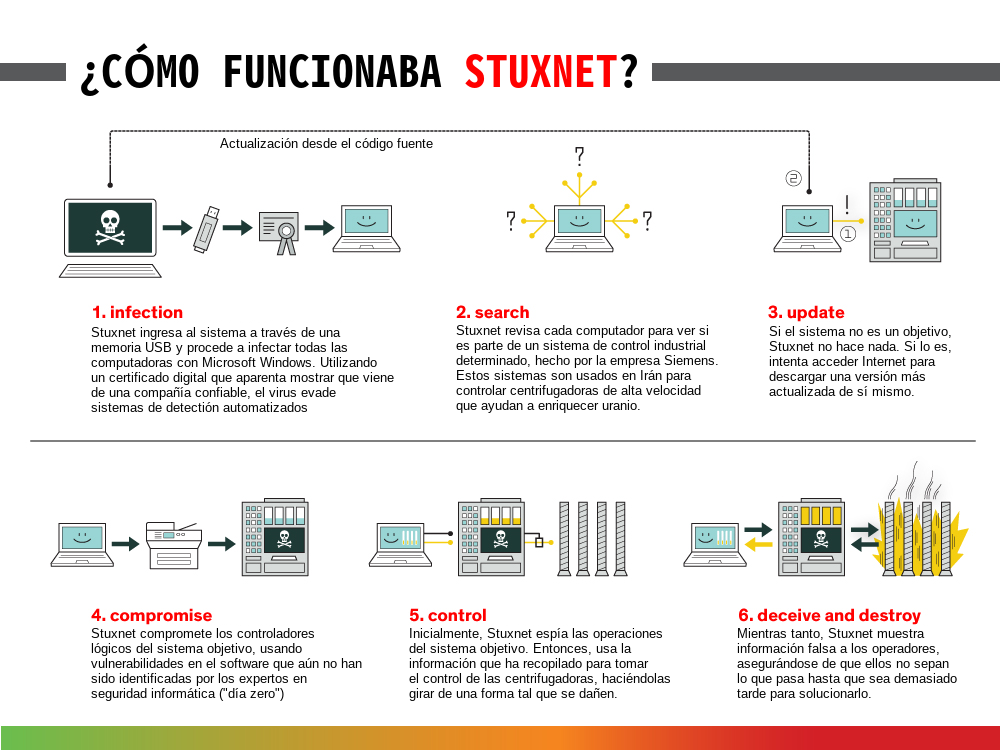

¿Cómo funciona?El proyecto "Juegos Olímpicos" básicamente buscaba crear un "malware", troyano o virus de computadora que pudiera ser insertado en las centrifuradoras iraníes, máquinas usadas en sus plantas nucleares con el fin de realizar parte del proceso de enriquecer uranio.

Las centrifugadoras son aparatos muy parecidos a una lavadora en su funcionamiento: "un recipiente que da vueltas a gran velocidad para separar dos elementos que están mezclados. En un caso se trata de ropa y agua, y en el otro, de dos tipos de uranio", explica el sitio web Quo. Se requiere separar el uranio 238 del uranio 235, que vienen mezclados en la naturaleza, pero sólo el uranio 235 es apropiado como combustible nuclear.

Centrifugadoras iraníes. Foto: CC BY 2.0 / Nuclear Regulatory Commission / Vía Sputnik

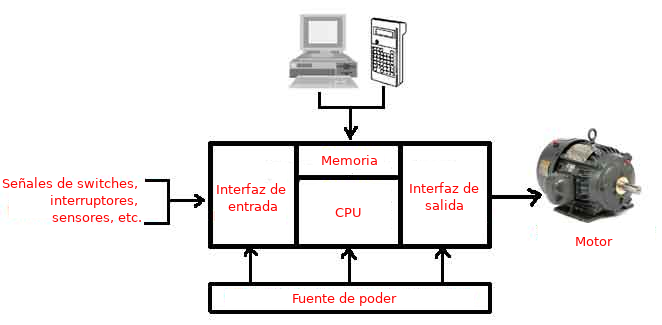

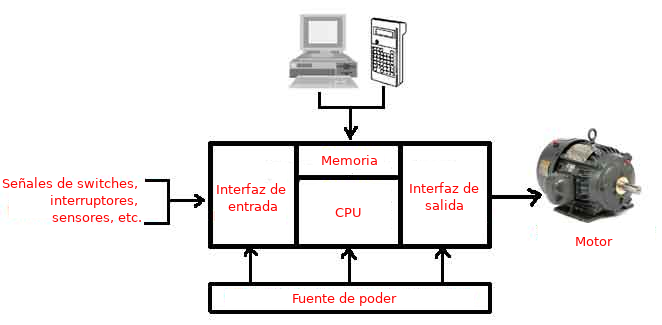

Centrifugadoras iraníes. Foto: CC BY 2.0 / Nuclear Regulatory Commission / Vía SputnikPara funcionar, las centrifugadoras están conectadas a un equipo electrónico, llamado controlador lógico programable (PLC). Un PLC puede leer datos desde sensores ubicados en las centrifugadoras, tales como temperatura, velocidad, humedad y similares, y a partir de esos parámetros puede decidir abrir y cerrar válvulas, controlar motores, brazos robóticos, relés, abrir o cerrar puertas, etc.

Para eso, el PLC requiere un software instalado en un computador. Ese software permite que un operador revise los distintos parámetros y programe acciones en base a esos parámetros, tales como encender o apagar un equipo, bajar o subir la velocidad, etc.

Un PLC básico lee señales de suiches y sensores de temperatura, velocidad, presión, etc. y, de acuerdo a las instrucciones dejadas en un computador por técnicos y programadores, activa o desactiva aparatos tales como motores, válvulas, generadores, etc.

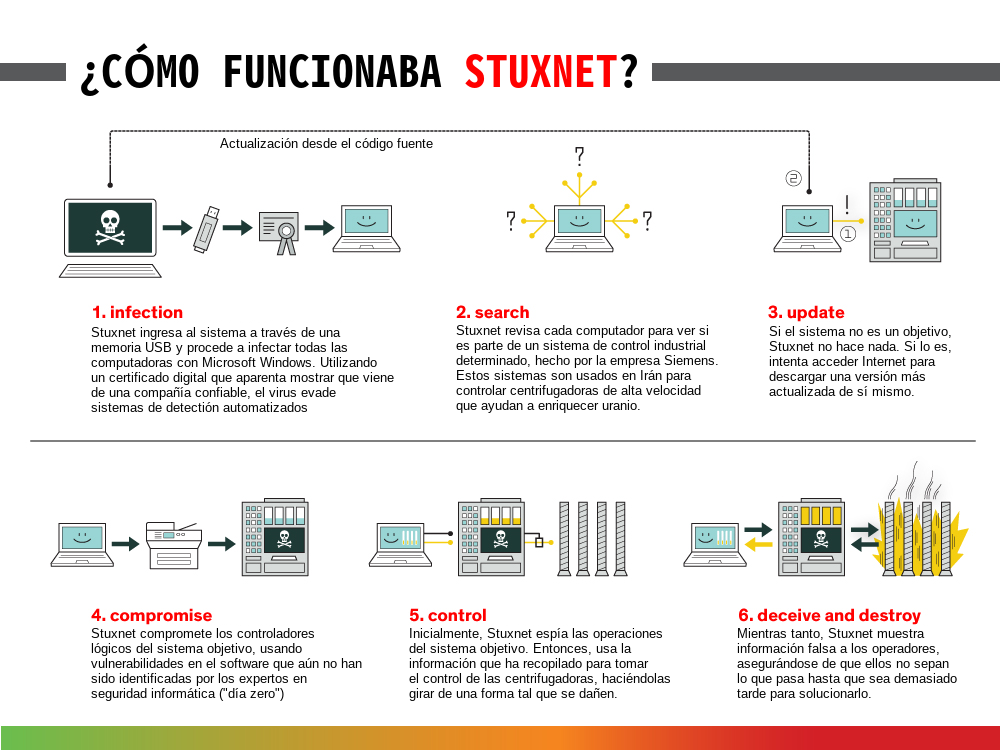

Un PLC básico lee señales de suiches y sensores de temperatura, velocidad, presión, etc. y, de acuerdo a las instrucciones dejadas en un computador por técnicos y programadores, activa o desactiva aparatos tales como motores, válvulas, generadores, etc.El virus generado por los equipos de programadores de la NSA, llamado "Stuxnet", infectaba un computador tras otro en una red informática, y buscaba en cada uno de esos equipos si estaba instalado el software Step7 para la programacion de PLCs, desarrollado por la empresa alemana Siemens. Step7 permite a los programadores y operadores interactuar con los PLC de las centrifugadoras y darles instrucciones. Por ejemplo: "si la temperatura llega a N grados centígrados, hacer que el motor gire más lento".

Una vez detectada la presencia de Step7 en un computador, Stuxnet modifica los parámetros de los PLC, causando que las centrifugadoras giren más rápido o más lento de lo normal, para dañarlas o dañar los procesos que ellas realizaban.

Stuxnet fue tan bien diseñado, que incluso entregaba información falsa a los operadores. Por ejemplo, aunque él hacía que una centrifugadora girara más rápido o más lento de lo normal, esto no era mostrado a los operadores, quienes veían en sus pantallas números que les hacían pensar que todo estaba normal.

De esa forma, el equipo se iba dañando sin que los operadores se enteraran de las anomalías.

Pero además, Stuxnet fue diseñado como una plataforma para atacar sistemas de control de supervisión y adquisición de datos (SCADA), que son grandes sistemas de software destinados a monitorear y automatizar procesos industriales.

Un SCADA típico se usa en el cerebro electrónico de una planta, fábrica, industria o centro de automatización

Un SCADA típico se usa en el cerebro electrónico de una planta, fábrica, industria o centro de automatizaciónLos SCADA funcionan como centros de control o "cerebros automatizados" desde donde los técnicos supervisan, activan y desactivan los diferentes procesos automatizados de la planta industrial. Generalmente se usan redes informáticas para que el SCADA esté conectado a diferentes equipos industriales y PLC, los cuales puede monitorear, controlar, activar y desactivar.

"Ahora se sabe que el objetivo de Stuxnet era únicamente los SCADA Siemens que apuntaban a procesos industriales muy específicos", explica Stamatis Karnouskos, especialista de la empresa alemana SAP Research, en un paper que publicó en 2011 tras analizar Stuxnet.

"Stuxnet infecta los archivos de proyecto del software de control Siemens WinCC y del SCADA Siemens PCS7 e intercepta las comunicaciones entre WinCC, que se ejecuta bajo Windows, y los equipos PLC conectados al computador, cuando ambos están conectados a través de un cable de datos (conocido como ataque de 'hombre en el medio')".

Infografía realizada por L-Dopa y la IEEE, indicando cómo funciona Stuxnet. Traducida por mí.

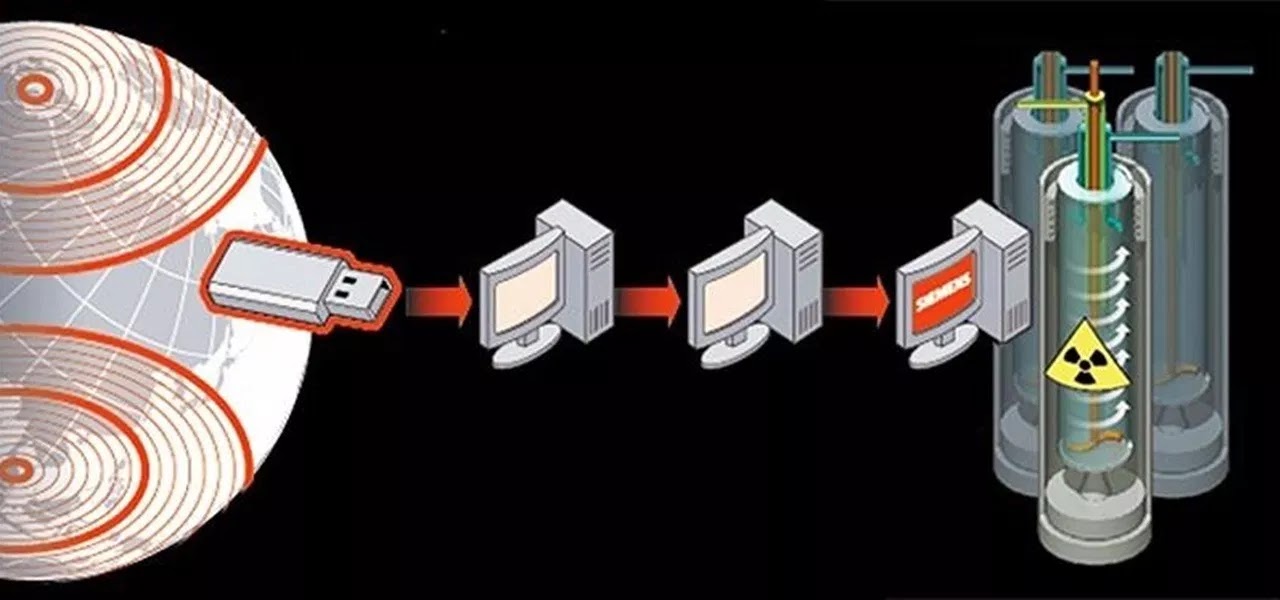

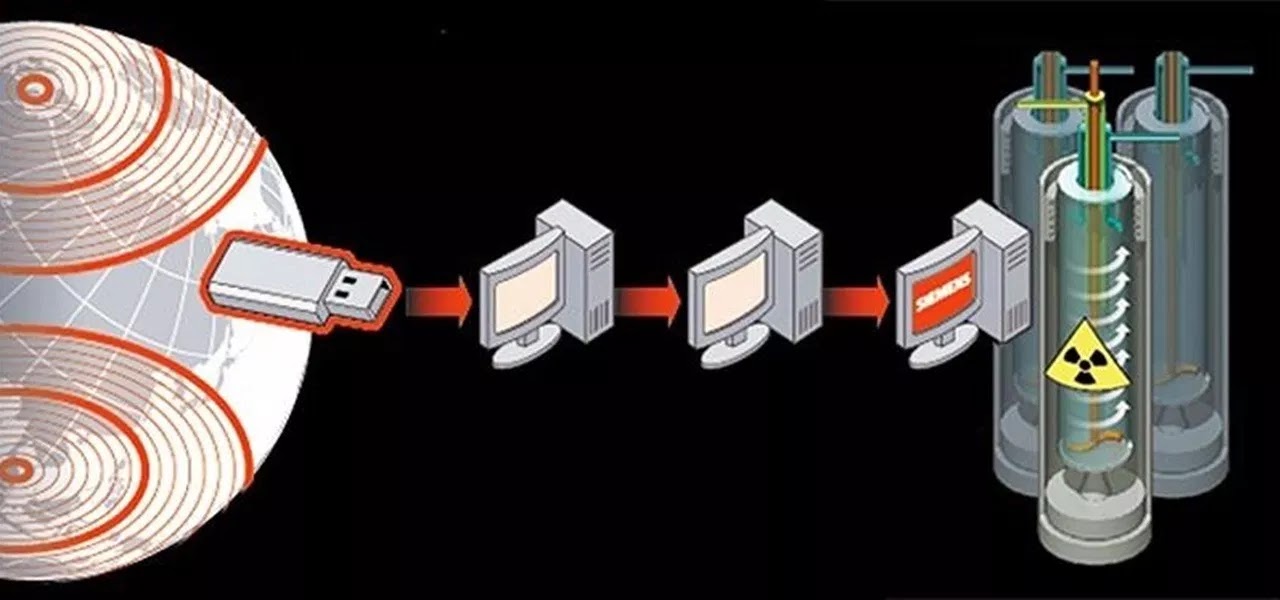

Infografía realizada por L-Dopa y la IEEE, indicando cómo funciona Stuxnet. Traducida por mí.Un problema que tenían los diseñadores de esta arma informática, era que las centrifugadoras iraníes y los equipos de las plantas nucleares iraníes no estaban conectados a Internet por razones de seguridad, por lo que la CIA y los israelíes tuvieron que recurrir a espías y cómplices (incluyendo trabajadores, ingenieros y técnicos de las plantas iraníes) para lograr que alguno de ellos conectaran un dispositivo infectado en uno de los sistemas de la planta nuclear.

Por ello, idearon a Stuxnet con la idea de que pudiera infectar los computadores desde un pendrive o memoria USB, simplemente conectándolo a una computadora con Windows en la planta nuclear. Si esa computadora está en red, puede infectar desde allí al resto de los equipos de la central.

Stuxnet habría sido implantado simplemente colocando un pendrive en un computador de la red.

Stuxnet habría sido implantado simplemente colocando un pendrive en un computador de la red.Casualmente, la destacada comentarista libanesa y analista de geopolítica sobre el Oriente Medio, Sharmine Narwani, publicó un artículo relatando cómo empleados del Departamento de Estado le ofrecieron 250 mil dólares a un ingeniero iraní, a cambio de generar una falla eléctrica en una planta de energía. Parece que ese es el modo habitual de trabajo de esta gente.

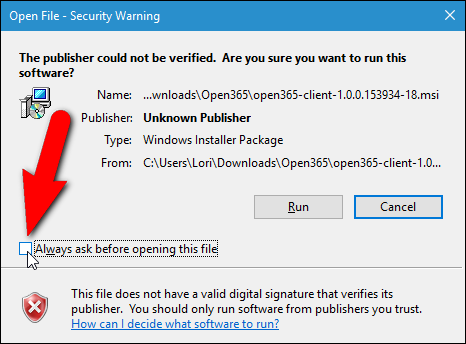

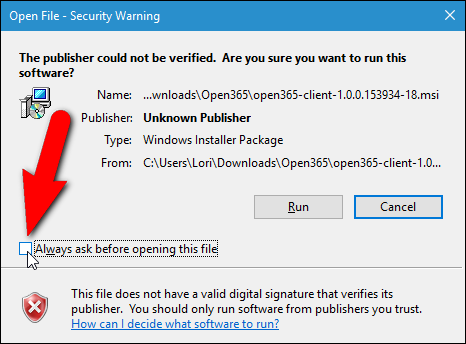

Por otro lado, Stuxnet usó una "firma digital" (una clave larga, cifrada) robada de piezas genuinas de software, para parecer legítimo ante Windows. Cuando se instala un programa, dicho sistema operativo suele comprobar esas firmas digitales: si no las tiene o si son inválidas, presenta un mensaje de error como el de abajo, lo que debería causar sospechas en los operadores de que algo raro está pasando. Si Windows cree que la firma es válida, no presenta ningún mensaje.

Gracias a que Stuxnet usaba firmas digitales robadas, este mensaje no aparecía al insertar un pendrive infectado para instalarse.

Gracias a que Stuxnet usaba firmas digitales robadas, este mensaje no aparecía al insertar un pendrive infectado para instalarse.Crear el malware llevó meses de pruebas y desarrollos. En 2008 comenzó a ser efectivo cuando algunas centrifugadoras comenzaron a girar a velocidades más rápidas de lo normal hasta que los componentes sensibles comenzaron a deformarse y romperse.

Sobre los efectos en las centrifugadoras iraníes, El País de España relató: "Éstos comenzaron a operar defectuosamente, con demasiada rapidez o demasiada lentitud. (Los iraníes) pusieron en cuarentena una buena parte de su equipamiento y despidieron a algunos de los técnicos, sospechando un sabotaje. Finalmente, pudieron identificar a Stuxnet, que en ese momento ya estaba fuera de control, incluso para las autoridades norteamericanas. En el verano de 2010, por un error de programación, el troyano infectó el ordenador portátil de un científico iraní, que lo difundió involuntariamente en Internet. Los medios de todo el mundo se hicieron eco de él en 2010, y lo bautizaron como Stuxnet, mientras infectaba a miles de computadoras en Irán, Indonesia, India y EE UU, entre otras naciones".

Cuando Stuxnet fue descubierto por las principales empresas de seguridad informática y antivirus del mundo, lo primero que les asombró fue su elevado nivel de complejidad. Claramente no era un virus hecho por muchachos sin oficio o por cibermaleantes interesados en robar tarjetas de crédito, sino que requirió de un equipo multidisciplinario de personas trabajando durante meses, que incluyera a expertos en informática, diseñadores de virus, conocedores de procesos industriales y especialistas en los SCADA y PLC de Siemens. El virus, además, se aprovechaba de errores de Windows que, para ese momento, eran desconocidos para los expertos.

De hecho, la empresa rusa de seguridad Kaspersky Labs, tras analizar el virus en 2011, concluyó que el mismo tuvo que ser "diseñado y patrocinado por un Estado-nación, con acceso a grandes volúmenes de información de inteligencia".

El gobierno estadounidense sintió que el programa "Juegos Olímpicos" fue muy exitoso, tanto así que, cuando ocurre la transición de Bush a Obama en 2009, el nuevo Presidente decide continuar con el programa secreto, según revelaron años después The New York Times y El País de España.

De hecho, Obama continuó apoyando el programa en 2010, cuando el malware es descubierto y dado a conocer por empresas de antivirus y de seguridad informática de todo el mundo.

Bush logró convencer a Obama de darle continuidad a la operación "Juegos Olímpicos" que, en conjunto con Israel, desarrolló el arma cibernética Stuxnet.

Bush logró convencer a Obama de darle continuidad a la operación "Juegos Olímpicos" que, en conjunto con Israel, desarrolló el arma cibernética Stuxnet.A pesar de todo, el virus no tuvo tanto éxito como presumen algunos, pues las centrifugadoras dañadas eran rápidamente reemplazadas por los iraníes. Aunque se dañaron unas mil de las seis mil centrifugadoras iraníes, la propia Agencia Internacional de Energía Atómica (IAEA), que monitoreaba la planta, reconoció que la cantidad de uranio enriquecido generado prácticamente no se alteró.

FlameLuego de Stuxnet, en 2012 fue descubierto Flame, otro malware extremadamente complejo desarrollado para espiar y robar información de instituciones públicas en Oriente Medio.

El descubrimiento de Flame fue hecho público a finales de mayo de 2012 tras una investigación llevada a cabo entre la Unión Internacional de Comunicaciones (ITU) y Kaspersky Lab, publicado aquí. Le bautizaron como el arma cibernética más compleja creada hasta la fecha. Aunque parecía ser algo totalmente distinto a Stuxnet, los investigadores se dieron cuenta de que los creadores de ambos proyectos mantuvieron contacto y compartieron código fuente y módulos entre ambos programas.

Luego, en junio de 2012, fuentes del gobierno estadounidense confirmaron a The Washington Post que Estados Unidos e Israel desarrollaron Flame conjuntamente, para -nuevamente- atacar las centrales nucleares de Irán. El periódico confirmó que Flame también fue creado en el programa "Juegos Olímpicos" creado por Bush y respaldado luego por Obama.

El objetivo inicial del virus era recopilar información de las redes informáticas de diversas instituciones iraníes, para planificar un ataque cibernético. Hay análisis muy completos de su código fuente, hechos por empresas de seguridad informática como ESET.

Nitro ZeusComo si la operación "Juegos Olímpicos" no fuera suficiente, Obama también ordenó crear un nuevo programa para realizar ciberataques a Irán, en caso de que las negociaciones por su programa nuclear fracasaran. Obama quería tener "otra opción sobre la mesa" además del ataque militar convencional, así que fue creado el plan Nitro Zeus: una forma de desactivar elementos críticos de la infraestructura iraní sin disparar un tiro.

"El plan se diseñó para inhabilitar las defensas aéreas, los sistemas de comunicaciones y partes cruciales de la red eléctrica de Irán", explicó el diario The New York Times en un artículo escrito en 2016 por los periodistas David E. Sanger y Mark Mazzetti, basándose a su vez en el documental “Zero Days” (2016) dirigido por Alex Gibney.

Nitro Zeus llevó las operaciones de ciberguerra "a un nuevo nivel", dijo un participante entrevistado por el diario estadounidense. El plan tenía como intención "apagar la red eléctrica en gran parte de Irán" si Estados Unidos decidía ir a un conflicto militar con dicho país, señala The New York Times en otro artículo, escrito en noviembre de 2018 por David E. Sanger. "Tal uso de las armas cibernéticas es ahora un elemento clave en la planificación de una guerra por parte de todas las principales potencias mundiales", en lo que ahora se denomina "conflictos híbridos".

El plan involucró hacer que "todos los sistemas de las redes eléctricas, las comunicaciones y los sistemas financieros iraníes estuvieran infectados o tuvieran puertas traseras", señala Business Insider. Según el documental, Nitro Zeus es incorporado a los sistemas informáticos durante la fase de diseño sin que sus usuarios lo conozcan, a diferencia de Stuxnet, que se carga sobre un sistema terminado usando un pendrive o memoria USB. "Esta característica incorporada permite un ataque cibernético más seguro y efectivo".

Para colocar puertas traseras en el sistema durante su diseño, obviamente se requiere que algunas de las personas y empresas encargadas de vender o instalar estos sistemas sean agentes o trabajen para el gobierno estadounidense.

Gibney, director del documental Zero Days, y su equipo de investigación liderados por Javier Botero, entrevistaron a participantes en el proyecto, quienes revelaron detalles del esfuerzo para colocar "implantes" en las redes informáticas de Irán que podrían usarse para monitorear las actividades del país y, si lo solicitaba el Presidente estadounidense, para atacar su infraestructura.

La planificación de Nitro Zeus involucró a miles de militares estadounidenses y personal de inteligencia, usando decenas de millones de dólares. Sanger cree que Nitro Zeus tuvo un papel importante en la decisión del gobierno de Estados Unidos, de no firmar en 2018 un documento propuesto por Francia y firmado por 50 países, que hacía un llamado internacional para evitar ataques cibernéticos que afectaran a civiles y ciudadanos comunes.

El desarrollo de Nitro Zeus en simultáneo con el programa Juegos Olímpicos "demuestra el papel crítico que desempeñan las ciberoperaciones en la planificación militar y en las operaciones de inteligencia encubiertas", dice el diario.

The New York Times recuerda que sólo el Presidente de EEUU puede autorizar un ataque cibernético ofensivo contra un país, de la misma manera que sólo el Presidente puede aprobar el uso de armas nucleares, lo cual fue revelado por Edward Snowden en su momento.

Para 2011, ya cualquiera podía crear su propio "Stuxnet"El punto es claro: el gobierno de Estados Unidos fue el primero en usar abiertamente armas cibernéticas para atacar infraestructuras de países "enemigos", lo que abrió una "caja de Pandora", como señaló en su momento la empresa Kaspersky en referencia a la famosa pieza de la mitología griega que, al abrirse, libera todos los males del mundo.

Esto ha servido como justificativo para que otros países también iniciaran departamentos de ciberdefensa, bien sea para protegerse de estos ataques pero también para aprender a hacer ataques retaliativos. Lo mismo ha ocurrido a lo largo de la historia, cuando Estados Unidos también fue el primer país en crear armas químicas, biológicas o nucleares, y muchos otros hicieron sus propios desarrollos para protegerse.

Pero ya para 2011, no sólo estados-nación sino grupos políticos, empresariales y criminales habían aprendido a usar este tipo de armas cibernéticas.

Dillon Beresford, un consultor de seguridad en Texas, leyó en la revista Wired un artículo sobre Stuxnet y los ataques a Irán y se preguntó hasta qué punto se requería de un estado-nación para replicar ese tipo de ataques a infraestructuras industriales y de servicios públicos. "Me inspiró", dijo Beresford en una entrevista a The Washington Post. "Quería refutar que se necesitaría un estado-nación para lograr esto".

A partir de enero de 2011, Beresford trabajó casi sin parar durante dos meses y medio. Se centró en investigar la línea de controladores lógicos programables (PLC) Siemens S7, que, como explicamos antes, se usan para monitorear equipos y maquinarias industriales y, de acuerdo a parámetros leídos de sus sensores, poder activarlas, desactivarlas o modificar su funcionamiento.

Como cualquier buen hacker, Beresford se dedicó a investigar y encontró una biblioteca de código fuente en línea, creada por un programador alemán, que incluía el código fuente para una amplia variedad de computadoras y PLC, incluyendo los S7 de Siemens. Noche tras noche los estudió, centrándose en el protocolo que usa la máquina para comunicarse con otros equipos.

Beresford convenció a su jefe, de la empresa de seguridad informática NSS Labs, a comprarle estos equipos para hacer pruebas, y él accedió pensando en la publicidad gratuita que obtendría su firma de descubrirse fallas de seguridad.

Dillon Beresford

Dillon BeresfordAl estudiarlos, encontró numerosas vulnerabilidades de seguridad en los equipos, así como puertas traseras que permitían leer su memoria interna y sus contraseñas. En el libro "Cyber Shadows: Power, Crime, and Hacking Everyone", escrito por Carolyn Nordstrom y Lisa Carlson, se explica que Beresfold desarrolló un software muy parecido a Stuxnet para vulnerar los Siemens S7 "en su habitación, en dos meses y medio, trabajando en su tiempo libre después de regresar de su trabajo. Lo hizo con un presupuesto limitado y sin experiencia previa en el software de control industrial (ICS) que ellos estaban hackeando".

En mayo de 2011, Beresford envió sus conclusiones al ICS-CERT (Equipo de Respuesta a Ciber-Emergencias de Sistemas de Control Industrial, institución del Departamento de Seguridad Interior del gobierno de los Estados Unidos), quienes estudiaron su trabajo y lo confirmaron. En una alerta emitida el 5 de julio, la agencia anunció que estaba trabajando con Siemens para resolver las vulnerabilidades del S7.

Beresford se vanaglorió y explicó que "cualquier hombre promedio, tu típico pirata informático, podría replicar esto muy fácilmente", probando que ya no se requería de un estado-nación para hacer ataques parecidos a Stuxnet. Beresford, de hecho, utilizó Shodan, un buscador web de sistemas conectados, mediante el cual informó que, para aquel momento, había más de 100 dispositivos Siemens S7 conectados a Internet, "todos ellos objetivos potenciales".

El investigador planeaba hacer una demostración de lo que había descubierto en la Conferencia de seguridad informática TakeDown, en Dallas, Texas, titulada "Reacciones en cadena - Hackeando un SCADA", en la cual iban a difundir sus hallazgos sobre vulnerabilidades en sistemas Siemens. Un resumen de la conferencia señalaba: "Vamos a demostrar cómo un grupo de atacantes motivados pueden penetrar incluso en las instalaciones más fuertemente fortificadas del mundo, sin el respaldo de un estado-nación. También presentaremos cómo escribir malware de grado industrial sin tener acceso directo al hardware objetivo".

Pero entonces fueron contactados por representantes del Departamento de Seguridad Interior del gobierno de Estados Unidos y por la propia empresa Siemens, quienes le pidieron no difundir públicamente los hallazgos. Por esa razón, suspendieron la conferencia. "Se nos preguntó si podíamos abstenernos de proporcionar esa información en este momento", dijo Beresford al portal de tecnología CNet. "Decidí por mi cuenta que lo mejor sería no divulgar la información".

Aunque uno podría pensar que Beresford fue amenazado, es probable que la empresa NSS Labs para la cual él trabajaba haya tomado la decisión de suspender la conferencia, con el fin de mantener buenas relaciones con Siemens y ser contratada por ella. Diferentes publicaciones muestran que Beresford continuó trabajando con Siemens buscando vulnerabilidades en equipos de la empresa, y para 2015 había ayudado a corregir 18 vulnerabilidades críticas en productos industriales de la empresa alemana.

El periodista venezolano Ricardo Durán hizo referencia a este caso en entrevistas que le realizaron en 2011 en la emisora venezolana Alba Ciudad. Señaló que equipos de control industrial marca Siemens eran usados en la industria eléctrica venezolana y que dos ingenieros venezolanos que fueron enviados a Canadá en aquel momento para firmar un contrato renovando el uso de estos equipos, fueron detenidos por algunos días en Estados Unidos porque se negaron a firmar un acuerdo que les prohibía difundir las vulnerabilidades que descubrieran en estos equipos.

Luego de Stuxnet y Flame, ya comenzaron a aparecer en Internet otros virus, malwares y troyanos con capacidades para atacar equipos de control industrial, PLCs y SCADAs.

Presentamos a continuación algunos de los casos más conocidos, incluso los primeros casos de apagones causados por ataques cibernéticos.

HarvexEn junio de 2014 hubo reportes de ataques contra varias compañías usando Harvex, un troyano de acceso remoto que recolecta datos de sistemas SCADA. La empresa finlandesa de antivirus F-Secure descubrió que entre las víctimas había dos grandes organizaciones educativas en Francia, además de un productor de maquinarias industriales de dicho país, y dos fabricantes alemanes de máquinas y aplicaciones industriales.

También fue afectada una empresa en California, Estados Unidos. Para aquel momento se habían detectado 88 variaciones de Harvex, usadas para "obtener acceso y recopilar datos de redes y máquinas de interés".

Ucrania: el primer uso de malwares para causar apagones eléctricosAunque Stuxnet fue usado para un ataque a plantas nucleares de Irán, no hay registros de que haya afectado de alguna forma los servicios públicos de dicho país.

Se considera que el primer ataque cibernético exitoso contra la red eléctrica de un país ocurrió el 23 de diciembre de 2015 en Ucrania. Los atacantes pudieron comprometer los sistemas de información de tres empresas de distribución de energía e interrumpir temporalmente el suministro de electricidad en la región de Ivano-Frankivsk, dejando sin servicio eléctrico a unas 250 mil personas en un momento del año en el que hay frío extremo.

Los atacantes usaron el malware BlackEnergy para tener acceso remoto a los computadores de la central eléctrica, en una operación que tardó un tiempo mientras usaban diferentes técnicas para robar contraseñas e información de los trabajadores de la empresa. La empresa de seguridad informática ESET explica que los atacantes enviaban emails con documentos de Microsoft Office infectados, que al ser abierto por trabajadores de las empresas eléctricas, instalaban en su computador el troyano BlackEnergy.

Una vez infectado el computador, los atacantes lo usaban para ingresar a él sin que los trabajadores de las empresas eléctricas se enteraran, y así les robaban sus contraseñas, exploraban la red de la empresa e investigaban cómo ingresar al SCADA del centro de control, venciendo la seguridad informática brindada por firewalls, VPN y otros mecanismos.

El día planificado por los atacantes, procedieron a cortar la electricidad, hicieron llamadas telefónicas masivas a las centrales de atención al público de las empresas eléctricas para que los usuarios legítimos no pudieran comunicarse y reportar las fallas eléctricas, e intentaron dañar la configuración de los sistemas SCADA para entorpecer la reactivación del sistema eléctrico.

Para ello, los atacantes también usaron un malware llamado "KillDisk", que guinda o congela los computadores de los operadores al dañar los archivos del sistema operativo, y también daña el sector de arranque de los discos duros, de tal forma que, si el operador decide reiniciar el computador, éste ya no cargue el sistema operativo.

Según la revista Wired, los más afectados por el ataque fueron los consumidores de la empresa de energía Prykarpattya Oblenergo, de las cuales 30 subestaciones eléctricas se apagaron y aproximadamente 230 mil personas quedaron sin electricidad durante un período entre 1 a 6 horas. Dos meses después, los centros de control ucranianos aún no se habían recuperado por completo del ataque, según un informe del gobierno estadounidense.

Sede de la empresa de energía Prykarpattya Oblenergo, la principal afectada por el ataque

Sede de la empresa de energía Prykarpattya Oblenergo, la principal afectada por el ataqueEl gobierno de Ucrania y los medios occidentales atribuyeron estos ataques a Rusia, o a hackers rusos, debido a la tensión que existe entre estos dos países luego de que Rusia recuperó a Crimea en 2014. Se dice que, desde dicho conflicto, se han realizado miles de ataques cibernéticos contra Ucrania, presuntamente por grupos de hackers rusos.

Sin embargo, Robert M. Lee, uno de los expertos citados por Wired, afirma que, aunque el ataque fue muy bien planificado y es sofisticado, "no necesariamente tuvo que haber sido realizado por un estado-nación". Él encontró indicios de que múltiples actores colaboraron para crear el ataque.

Hay que tomar en cuenta que el 21 de noviembre de 2015, un mes antes del apagón del 23 de diciembre, grupos de ultranacionalistas ucranianos colocaron explosivos en torres de energía que llevan electricidad a Crimea, la región ucraniana que fue anexada o recuperada por Rusia en 2014, dejando a dos millones de habitantes de esa región sin electricidad, incluyendo a una base naval rusa. De allí que algunos creen que Rusia, hackers rusos o de Crimea fueron quienes realizaron el ataque en venganza.

Torres de energía derribadas por un posible sabotaje de extremistas ucranianos, que dejó sin energía eléctrica a parte de Crimea en noviembre de 2015.

Torres de energía derribadas por un posible sabotaje de extremistas ucranianos, que dejó sin energía eléctrica a parte de Crimea en noviembre de 2015.Sin embargo, los expertos coinciden en que el ataque informático a las empresas de electricidad de Ucrania tuvo que planificarse con varios meses de anticipación, mucho antes del ataque a las torres de electricidad.

Pero también hay que recordar que, la mayoría de las veces, los ataques cibernéticos se hacen utilizando computadores que han sido penetrados por los atacantes sin que sus dueños lo sepan. Sólo el tiempo revelará quién realmente realizó los ataques a la red eléctrica de Ucrania.

IndustroyerEl 17 de diciembre de 2016, un nuevo apagón eléctrico afectó regiones de Ucrania, incluyendo a su capital, Kiev. El apagón duró una hora y afectó una quinta parte del consumo de la ciudad, según informó la empresa de energía Ukrenergo. Afectó la subestación Pivnichna en las afueras de Kiev, y dejó sin energía a unas 230 mil personas en parte de la capital ucraniana y sus alrededores.

El 18 de enero de 2017, fuentes de la empresa Ukrenergo confirmaron a Reuters que las estaciones de trabajo y los SCADA vinculados a la subestación de 330 kilovatios "Norte", fueron afectados por atacantes externos. "El análisis del impacto de los síntomas en los datos iniciales de estos sistemas indica una invasión premeditada y multinivel", dijo Ukrenergo.

Para ese momento, las autoridades policiales y los expertos cibernéticos todavía estaban trabajando en establecer una cronología de eventos, elaborar una lista de cuentas comprometidas y determinar el punto de penetración, mientras rastrean las computadoras potencialmente infectadas con el malware.

Las autoridades ucranianas determinaron que la falla se debió a un ataque cibernético utilizando un nuevo malware, llamado Industroyer. La empresa de seguridad informática Panda analizó el virus, explicando que el mismo tiene la habilidad de "apoderarse de forma remota de los circuitos que controlan una central eléctrica. Para ello, se sirve de los protocolos de comunicación industrial, utilizados en todas las fábricas de electricidad del mundo, así como en los sistemas de control que se usan en otro tipo de industrias como el abastecimiento de agua o de gas". La empresa ESET sacó las mismas conclusiones en su análisis.

Industroyer es mucho más preocupante que BlackEnergy o Havox por una razón sencilla: mientras que los dos primeros son espías, Industroyer está hecho específicamente para buscar sistemas de control industrial y se parece a Stuxnet en que buscan destruir a su paso.

Según el sitio web Omicrono:

La clave está en que, a día de hoy, los interruptores y los disyuntores eléctricos son electrónicos. Se pueden programar para que realicen varias funciones, y de ellos depende el funcionamiento de toda la red eléctrica. Estas estaciones con Windows estaban conectadas directamente a los sistemas de protección, y así fue como se coló Industroyer.

Una vez ha llegado al sistema eléctrico, espera pacientemente a que llegue el 17 de diciembre de 2016. Cuando se alcanza esta fecha, ejecuta un ataque con varios módulos. Estos ataques están hechos para atacar sistemas concretos, aprovechando vulnerabilidades específicas.

Por ejemplo, uno de los módulos de Industroyer usa una vulnerabilidad presente en los equipos de campo Siemens SIPROTEC (equipos para monitorear, proteger y controlar procesos dentro de plantas eléctricas) que los hace inútiles. Industroyer sólo tenía que llegar hasta estos dispositivos, y estaba programado para ello. Incluso contaba con instrucciones para atacar dispositivos concretos, como los producidos por General Electric.

Industroyer no sólo tiene una precisión quirúrgica a la hora de atacar. Además de borrar su rastro, también borra varias entradas importantes del registro del sistema y sobreescribe los archivos del sistema. De esta manera evita que el computador se pueda reiniciar, y dificulta la recuperación del sistema eléctrico.

No solo borra las pruebas, también intenta detener los esfuerzos por recuperar la electricidad después del ataque.

Siemens Siprotec

Siemens SiprotecIndican que, con unas pocas modificaciones en su código, este malware puede atacar una red de transporte ferroviario o marítimo, o incluso acabar con el suministro de agua o de gas en toda una ciudad.

Ahora que sabemos que Estados Unidos (y seguramente otros países e incluso grupos de hackers y delincuentes) sí tienen la capacidad de hacer ataques cibernéticos contra instalaciones eléctricas, veamos lo que ocurrió en Venezuela el pasado 7 de marzo.

El caso VenezuelaCONTINUA ABAJO...